今回は、VMware Horizon製品の一種であるHorizon Agent for WindowsのLog4j対応を検証していきたいと思います。

本脆弱性に関する情報はVMware社のページを確認してください。

VMSA-2021-0028.5

脆弱性の判定

VMware社のページを見る限り、脆弱性が含まれているバージョンはまばらのため確認して判断する必要があります。

| バージョン | 脆弱性判定 |

| 2111 | 2021/12/16リリース以前のバージョンは対応必要 |

| 2106 | 対応不要 |

| 2103 | 対応不要 |

| 2012 | 対応不要 |

| 2006 | vRealize Operations for Horizon Broker Agentがインストール されている場合に対応必要(2111以降へアップデート) |

| 7.13.1 | 2021/12/16リリース以前のバージョンは対応必要 |

| 7.13.0 | 2021/12/16リリース以前のバージョンは対応必要 |

| 7.12.0 | 対応不要 |

| 7.11.0 | 対応不要 |

| 7.10.3 | 2021/12/17リリース以前のバージョンでvRealize Operations for Horizon Broker Agentが インストールされている場合に対応必要 |

| 7.10.2 | 対応不要 |

| 7.10.1 | 対応不要 |

| 7.10.1以前 | 対応不要 |

バージョン7.13のHorizon Agentは脆弱性の対策がが必要となりますが、それ以外のバージョンはvRops for Horizon Agentがインストールされていることが脆弱の原因となっているようです。

脆弱性軽減対応

脆弱性を含んでいるバージョンのHorizon Agentを使用している場合にはHorizon Agentを脆弱性対応バージョンへアップデートするか、VMSAに記載の脆弱性軽減対応を行う必要があります。

Horizon Agentのバージョンアップについては、アンインストール→インストールを行うことで対応が可能なため、今回は脆弱性軽減対応を検証していきたいと思います。

脆弱性軽減対応を行うには、K87073に記載されているバッチファイルを対応を行うマシンにダウンロードする必要があります。ページ中央付近にある[Horizon_Windows_Log4j_Mitigation.zip]をダウンロードします。

脆弱性対応を行うマスタにローカル管理者権限を持つアカウントでログインします。

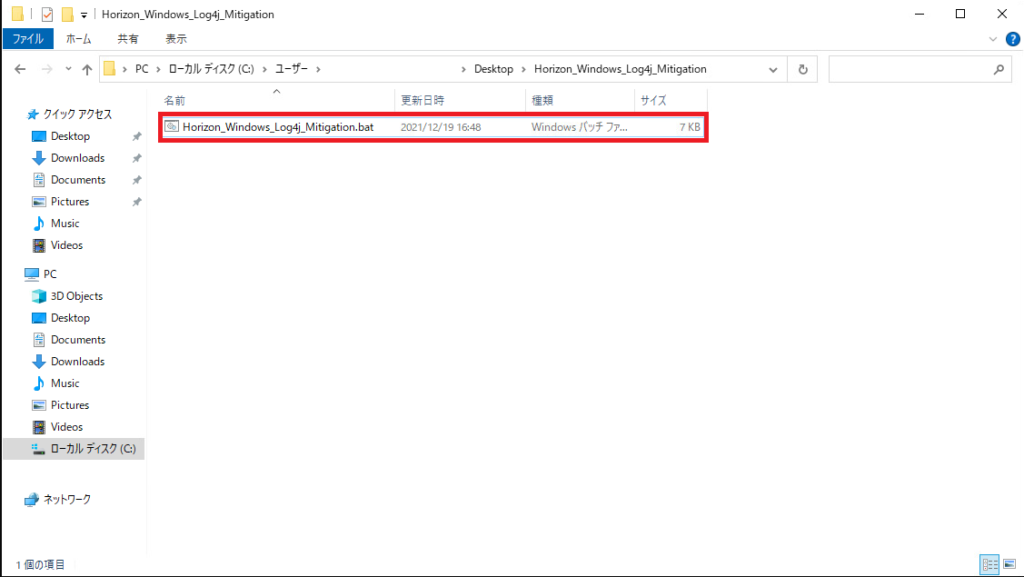

ログイン後、ダウンロードしたzipファイルを展開してバッチファイルが展開できたことを確認します。

Windowsの[スタートメニュー]より、[コマンドプロンプト]を管理者権限で起動します。

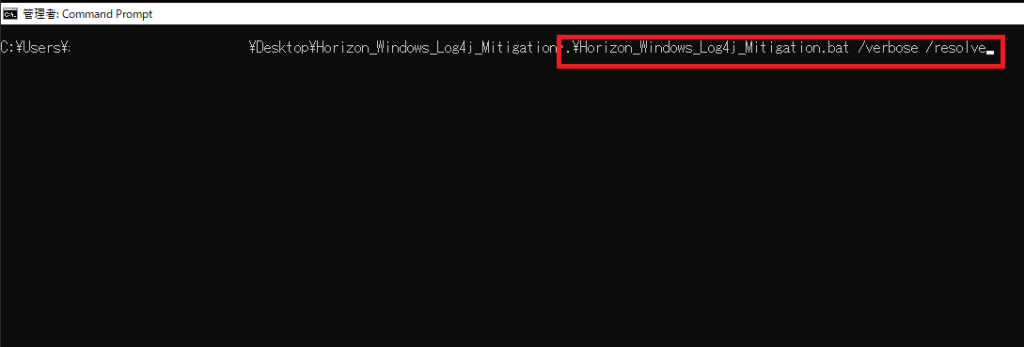

コマンドプロンプトより、ダウンロードして展開したフォルダまで[cd]コマンドで移動します。

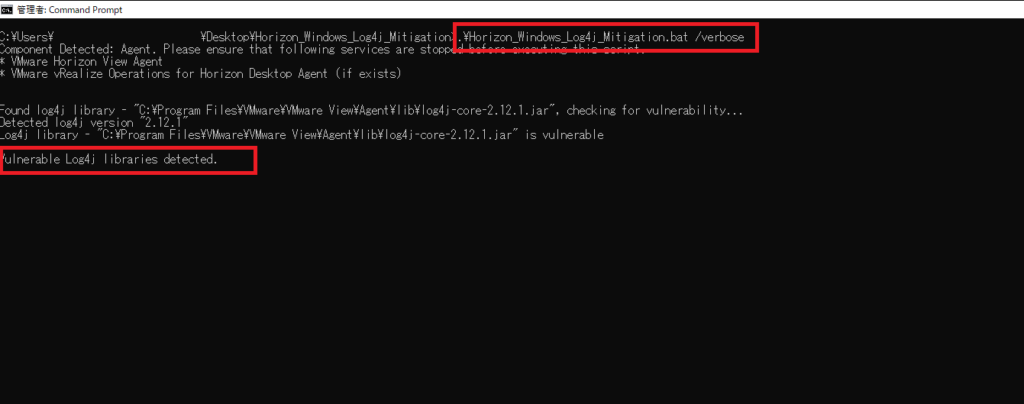

移動後、以下のコマンドを実行し、結果を確認します。

.¥Horizon_Windows_Log4j_Mitigation.bat /verboseコマンド実行後、[Vulnerable Log4j libraries detected.]と表示されたら、脆弱なHorizon Agentが導入されているため、脆弱性の対応が必要となります。

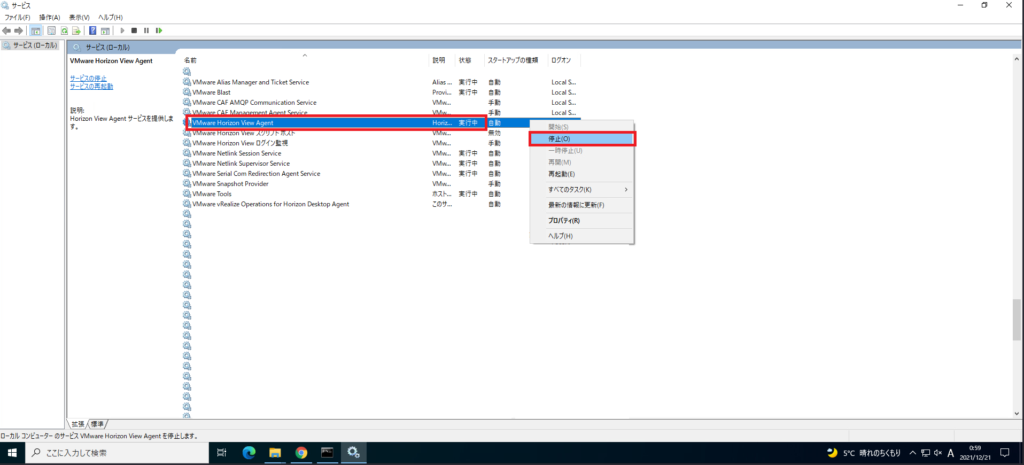

脆弱性の対応を行う前に、Horizon Agentのサービスが起動していると対応ができないため、Horizon Agentのサービスを停止する必要があります。

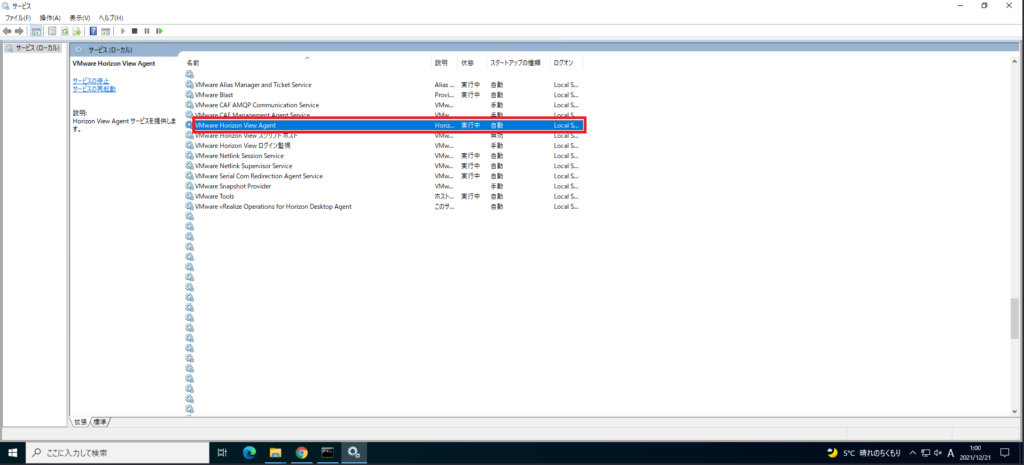

Windowsの[スタートメニュー]-[サービス]を起動します。

[VMware Horizon View Agent]を右クリックし、[停止]を選択します。

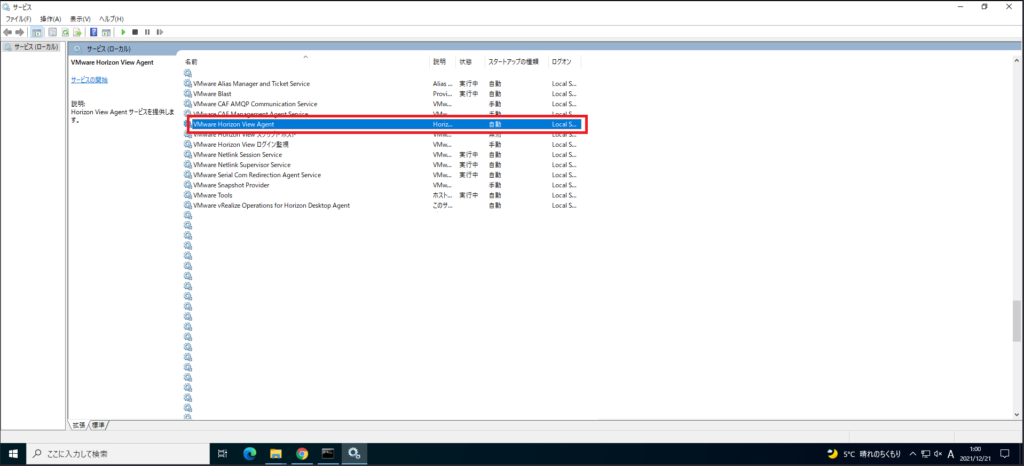

[サービス]より、[VMware Horizon View Agent]のサービスが停止していることを確認します。

先ほど使用したコマンドプロンプトより、以下のコマンドを実行します。

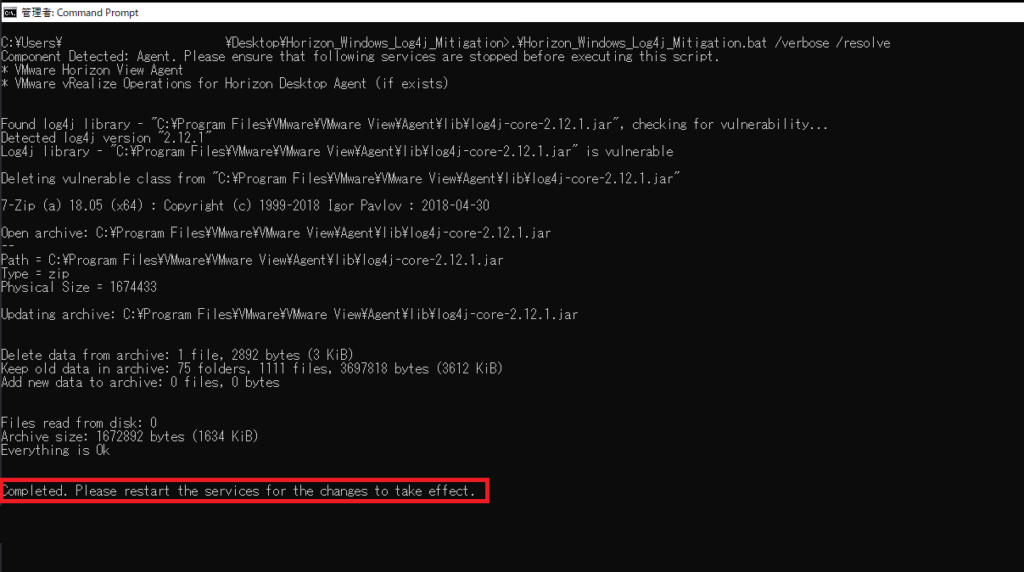

> .¥Horizon_Windows_Log4j_Mitigation.bat /verbose /resolve

コマンド実行後、[Completed. Please restart the services for the changes to take effect.]と表示されれば、脆弱性の対応が完了しています。

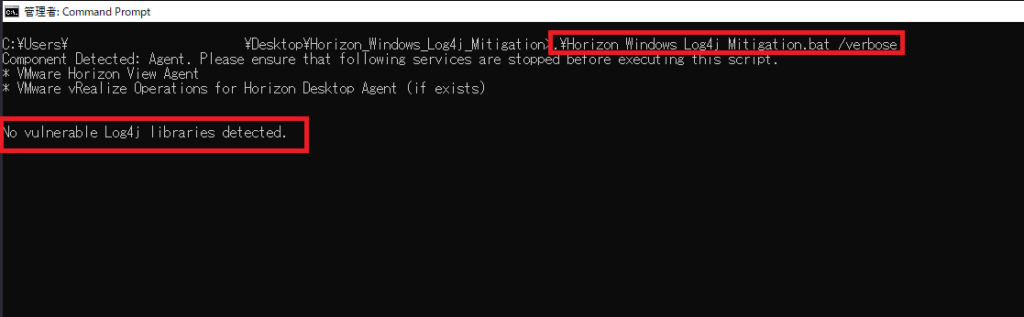

脆弱性対応の完了後、再び以下のコマンドを使用して脆弱性が軽減されているか確認します。

> .¥Horizon_Windows_Log4j_Mitigation.bat /verboseコマンドの実行後、[No vulnerable Log4j libraries detected.]と表示されれば脆弱性が軽減されています。

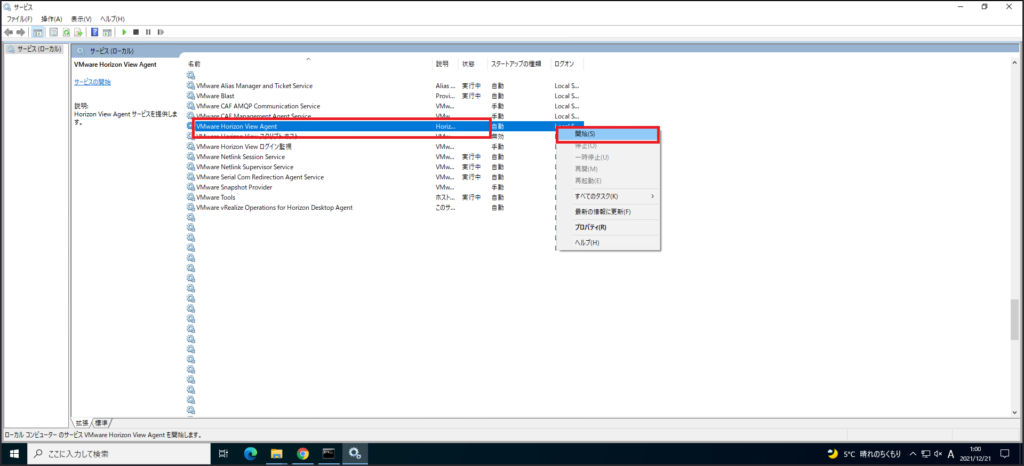

[サービス]より、[VMware Horizon View Agent]を右クリックし、[開始]を選択します。

[VMware Horizon View Agent]が実行中となっていることを確認します。

Horizon Agentが正常に実行されいていることを確認したらマスタOSをシャットダウンし通常のフローでマスターイメージのプッシュを行い、脆弱性対応が完了したマスタを配信します。

以上でHorizon Agent for WindowsのLog4jの対応は完了です。

まとめ

これでHorizonを構成する基本的な3種の神器であるUAGとConnection ServerとHorizon AgentのLog4j対応が完了しました。

しかし、VMware製品はHorizon以外にも脆弱性の影響を受けており、迅速な対応が必要な事態であることには変わりありません。

IPAによると既にLog4jを利用した攻撃が日本国内でも確認されており、予断を許さない状況です。

DDoSなどの攻撃とまた違う方向性をもった攻撃のため特定宛先のパケットを破棄すれば問題がないということはなく、地道に脆弱性を潰していくしかないのが現状です。

おまけ

本ブログではVMwareやWindows、Linuxのインストール手順等も公開しております。

インフラエンジニアとして有益な記事や無益なコンテンツも作成しておりますので、通勤時間や休憩時間、休日のスキマ時間等に合わせて読んでいただけると幸いです。

コメント