今回は一般のご家庭に限り、無料で使用することができるSophos XG Firewall Home EditionをHyper-V上にインストールしていきます。

期待する目標

本手順で期待する目標は以下の通りです。

- Hyper-V上にSophos XG Firewallをインストールできる

- Sophos XG FirewallのWebコンソールにアクセスできる

前提条件

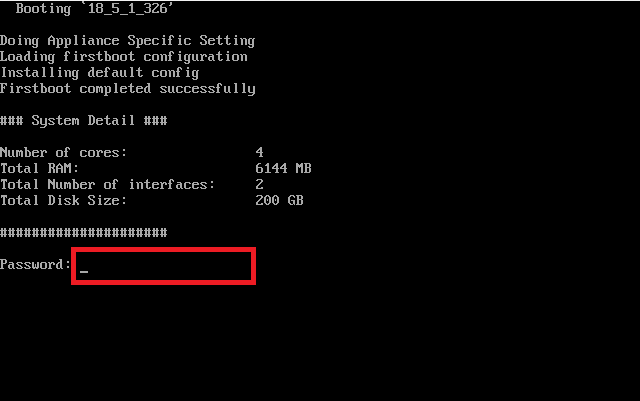

Sophos XG Firewallをインストールする環境は以下の通りです。

- CPU : 4vCPU

- MEM : 6GB

- DISK : 200GB

- NIC1 : Static → Local Network側

- NIC2 : DHCP → WAN側

なお、事前にSophos XG Firewall Home Editionのページより、ISOファイルとライセンスキーを取得しておきます。

今回は、Hyper-Vの仮想マシンとしてFirewallをSophos XG Firewallをインストールしていきます。

本来であれば、物理PCを用意してそこにインストールしたいのですが、検証だと仮想環境のほうがやりやすいので、仮想環境で構築してみます。

また、Hyper-Vのネットワーク設定はNIC1とNIC2の両方を同一のスイッチにつなげています。

この場合、NIC1側がサービスポート、NIC2側がWANポートなります。

デフォルトのインストールだとルータモードとなるため、将来的にはトランスペアレントモードにして運用したいと思います。

Sophos XG Firewallを家庭で使用する場合、一部の設定が制限されますが、無料で使用することができます。

CPU、メモリの使用量については、無料版だと4Core、6GBが最大量になるため、その値に設定しておきます。

使用用途によりますが、SSL/TLSインスペクションを有効化する場合、そこそこCPUを使用するので本番環境で使用する場合はそこそこCPUを積んでおいたほうが良いと思います。

Sophos XG Firewallのインストール

Hyper-Vの仮想マシンを作成します。

注意点としては、仮想マシンの世代は第1世代を選択し、NICを2つ以上にしておきます。

仮想マシンの作成が完了したら、ISOファイルをマウントして、起動します。

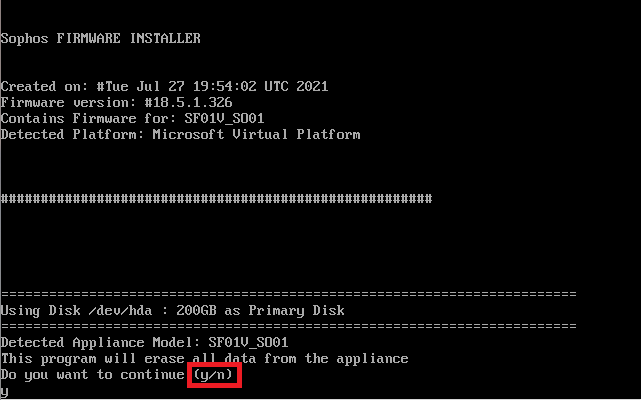

起動すると、[Sophos FIRMWARE INSTALLER]が起動し、[Do you want to continue (y/n)]と表示されるため、[y]を選択します。

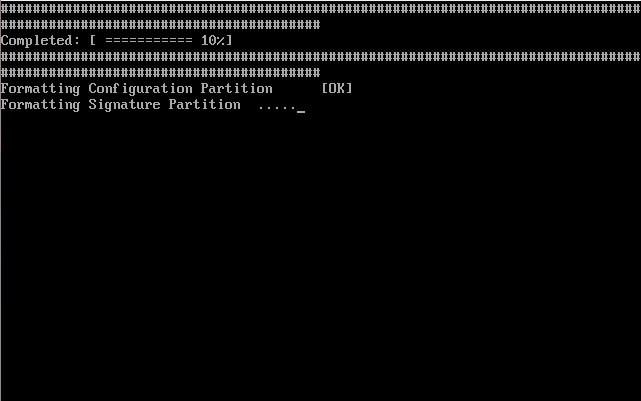

インストールが開始されるため、インストールが完了するまで待機します。

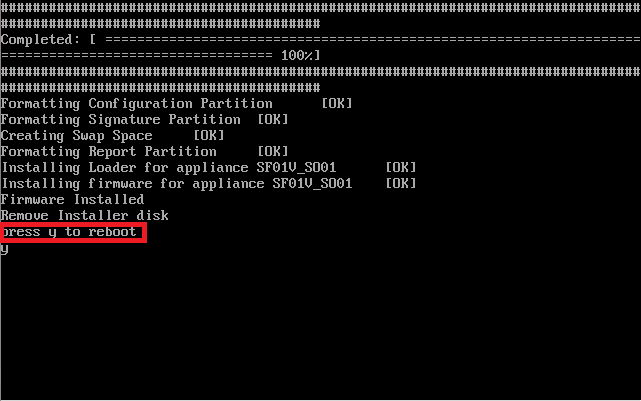

インストールが完了すると[press y to reboot]と表示されます。

が、この状態でインストールメディアを除去します。

インストールメディアを除去しないと再びインストーラが起動してしまいます。

インストールメディアの除去が完了したら、[y]を入力し、再起動します。

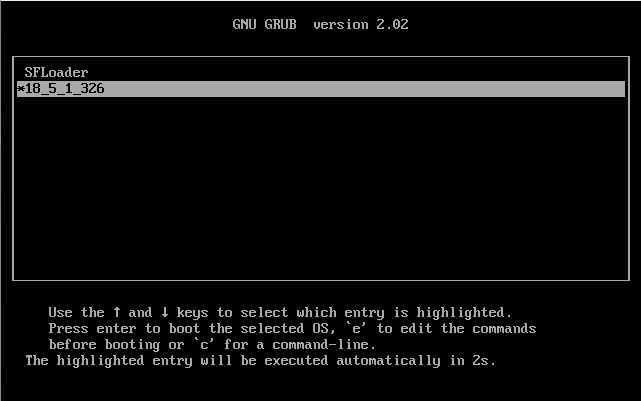

再起動時にブートメニューが表示され、自動でSophos XG Firewallが選択され、起動します。

起動が完了すると、[Password : ]と表示されるため、Sophos XG Firewallの初期パスワードを入力します。

Sophos XG Firewallの初期パスワードは[admin]となります。

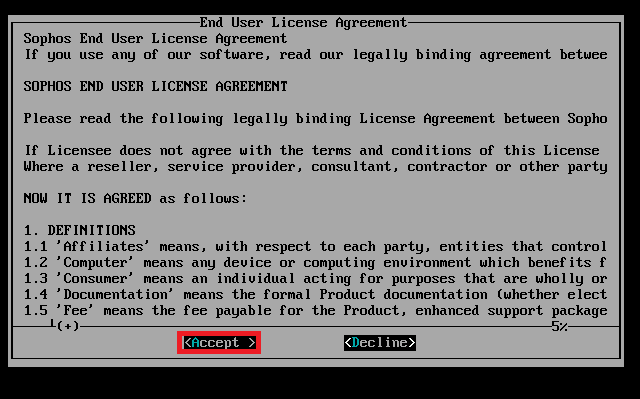

初回のログイン時にEULAへの同意が必要になるため、一読し、同意できる場合は[Accept]を選択します。

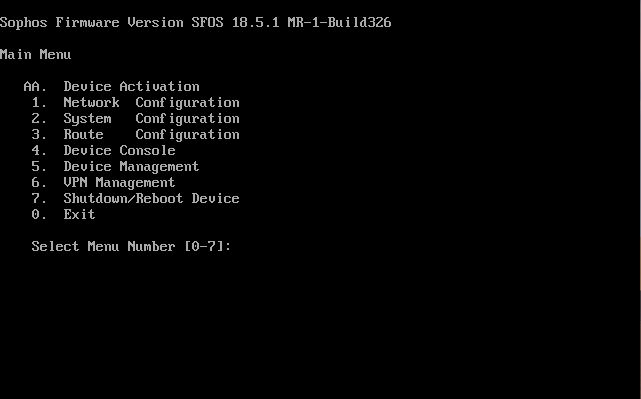

Main Menuが表示されれば、Sophos XG Firewallのインストールは完了です。

Sophos XG Firewall IP設定

Sophos XG Firewall のインストールが完了したら、サービスIPなどの設定を行っていきます。

IP設定は、Sophos XG Firewallのコンソールから行います。

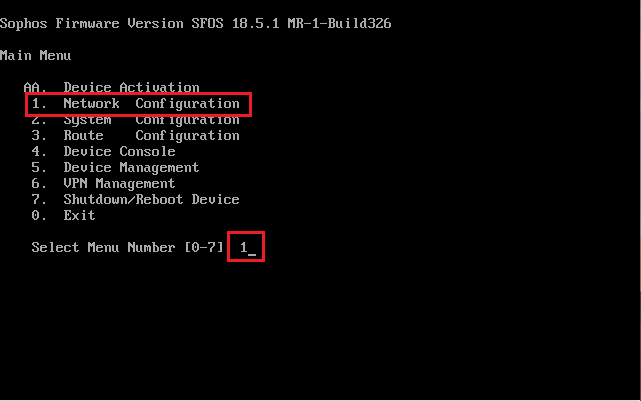

[Main Menu]より、[1. Network Configuration]を入力して、[Enter]を押下します。

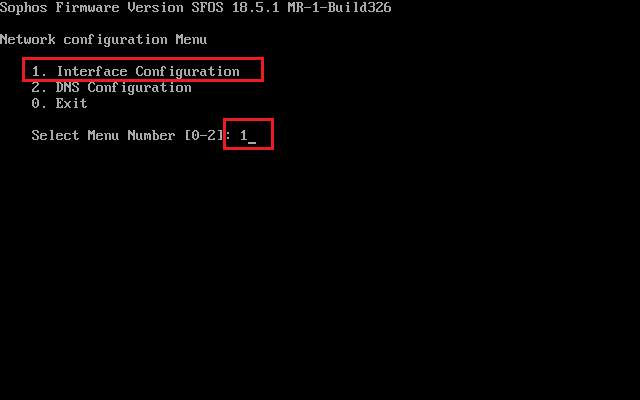

[Network configuration Menu]より、[1. Interface Configuration]を選択します。

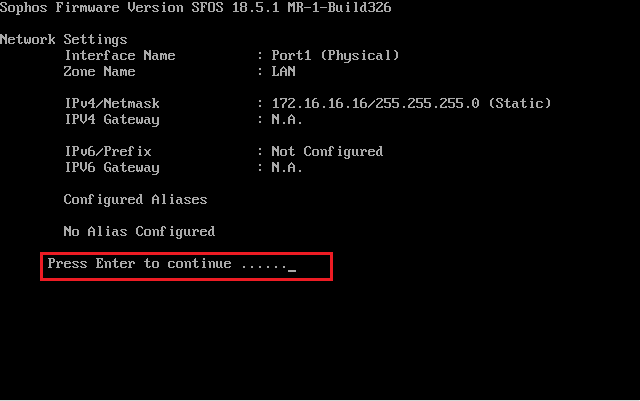

[Network Settings]より、Port1の設定が表示されています。

[Press Enter to continue…..]と表示されるため、[Enter]を入力します。

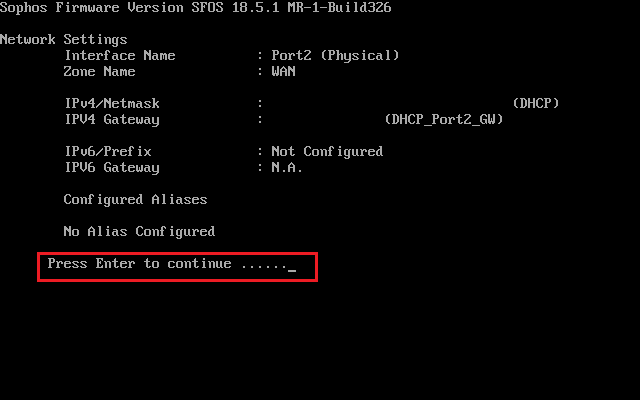

[Network Settings]より、Port2の設定が表示されています。

[Press Enter to continue…..]と表示されるため、[Enter]を入力します。

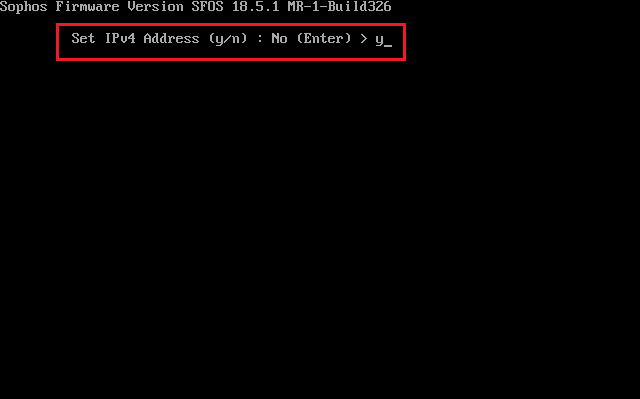

[Set IPv4 Address (y/n)]より、[y]を入力します。

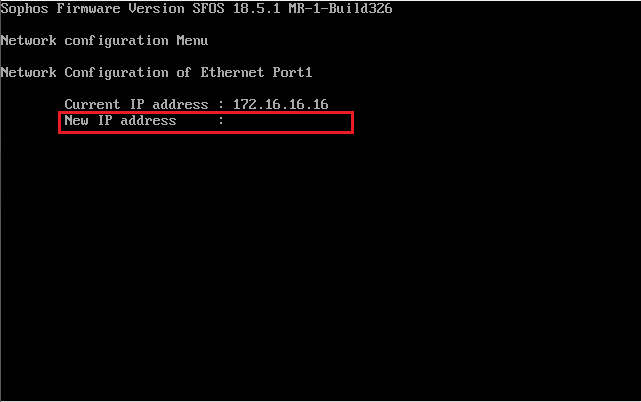

[New IP address]より、Port1 (サービスIP)のアドレスを入力して[Enter]を押下します。

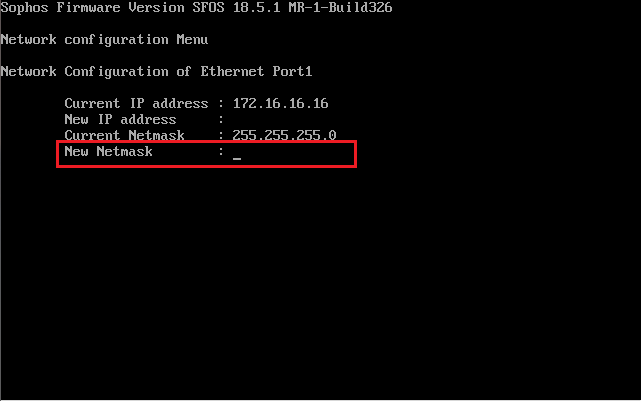

[New Netmask]より、Port1 (サービスIP)のサブネットマスクを入力して[Enter]を押下します。

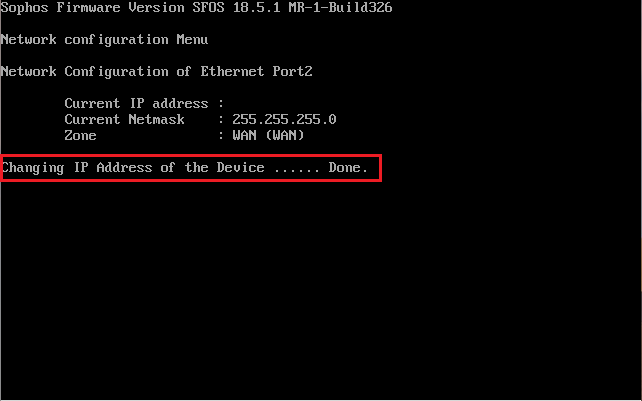

[Network Configuration of Ethernet Port 2]より、[Changing IP Address of the Device …. Done.]と表示されるので、[Enter]を押下します。

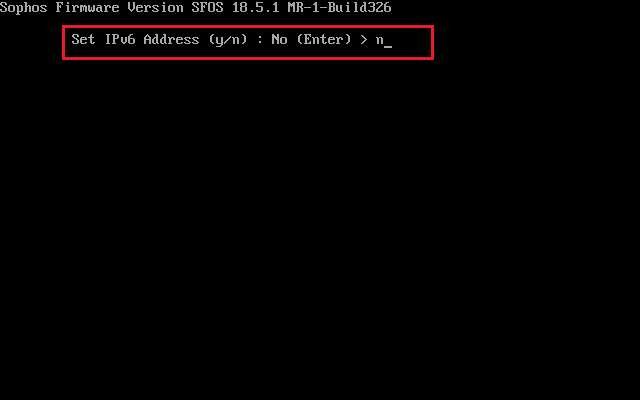

[Set IPv6 Address (y/n)]より、[n]を選択します。

本環境では、IPv6を使用しないため、IPv6の設定を無効化しています。

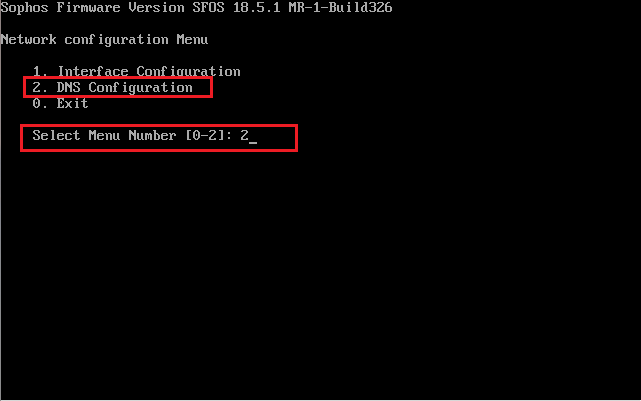

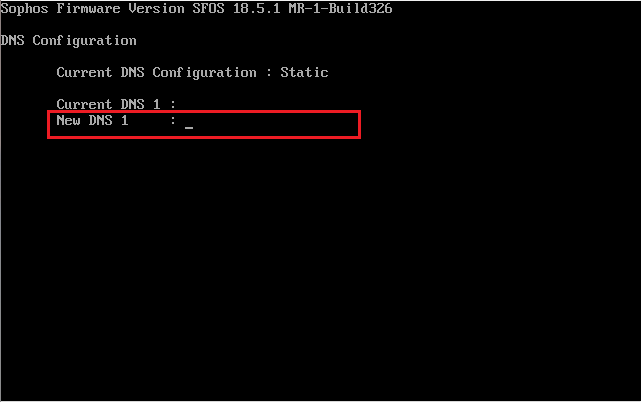

[Network configuration Menu]より、[2. DNS Configuration]を選択します。

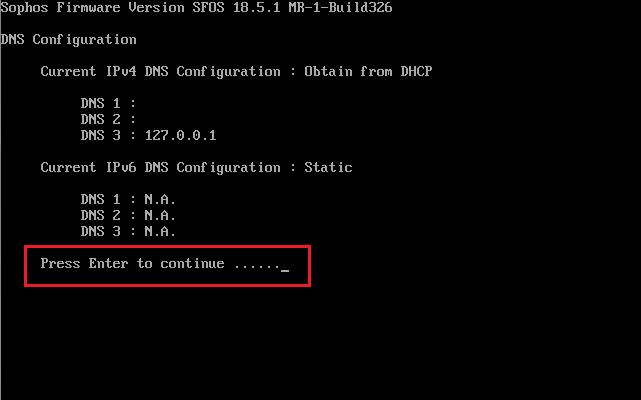

[DNS Configuration]より、[Press Enter to continue …]と表示されるため、[Enter]を押下します。

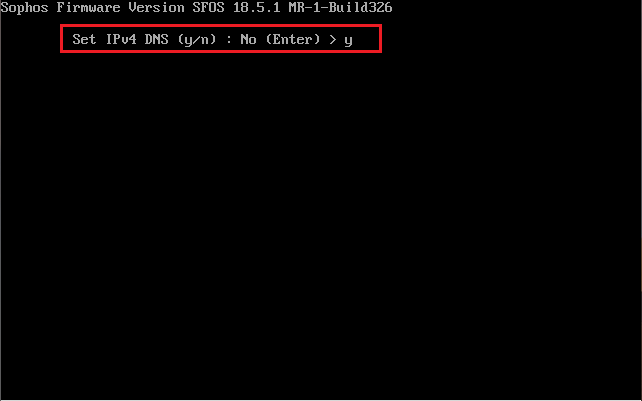

[Set IPv4 DNS (y/n)より、[y]を選択します。

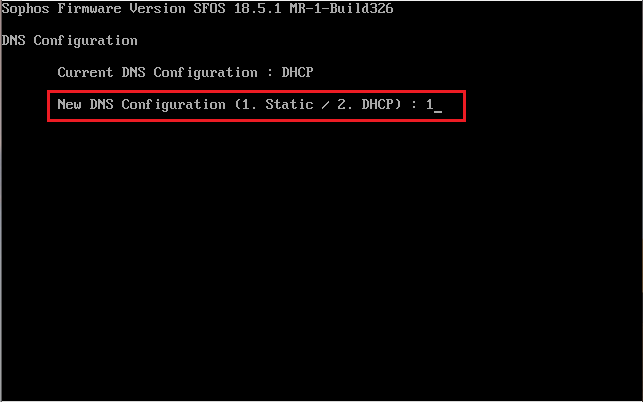

[New DNS Configuration (1. Static / 2. DHCP)]より、DNSサーバの設定を手動にするため、[1]を選択します。

[New DNS 1]より、プライマリのDNSサーバの設定を行います。

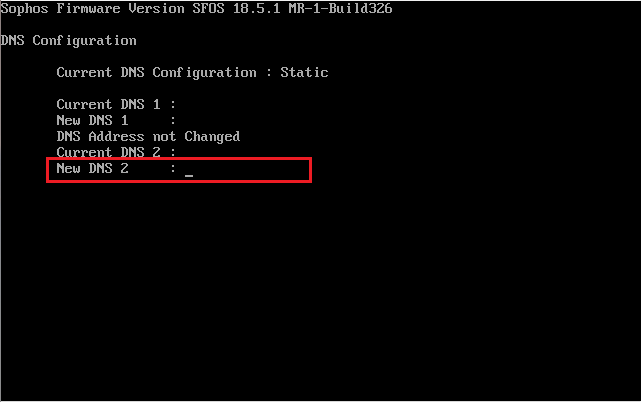

[New DNS 2]より、セカンダリーDNSサーバの設定を行います。

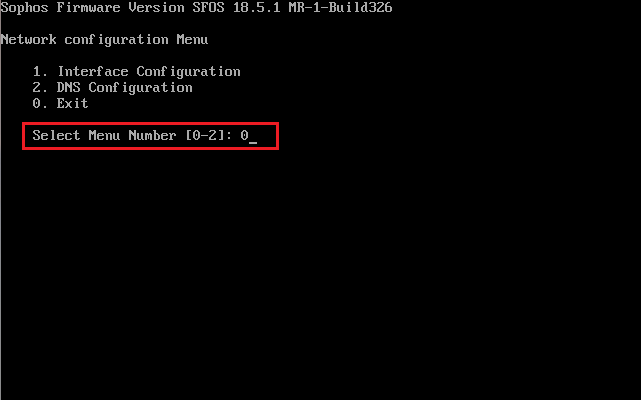

DNSサーバの設定が完了したら、[0. Exit]を選択してメインメニューに戻ります。

以上で、Sophos XG Firewallの設定は完了です。

Sophos XG Firewall 初期設定

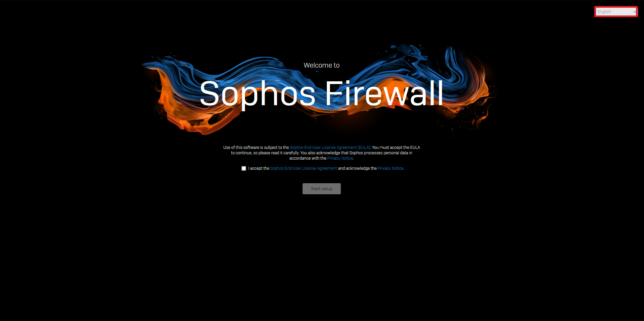

IPとDNSサーバのIPアドレス設定が完了したら、ブラウザよりSophos XG Firewallにアクセスします。

Webコンソールのアドレスは以下の通りです。

Sophos XG Firewall Webコンソール URL : https://<設定したIP>:4444

なお、初回アクセス時やIP設定を変更した後は、アクセスに時間がかかる場合があるため、待機します。検証環境だと一度Sophos XG Firewallを再起動しないとアクセスできませんでした。

初回アクセスを実施すると、セットアップ画面が表示されるため、右上の言語設定から[日本語]を選択します。

EULAへの同意画面が表示されているため、EULAを一読し、同意できる場合は、チェックボックスにチェックを入れ、[Start setup]を押下します。

[基本設定]より、以下の設定を行います。

- 新しい管理者パスワード : 新しいadminユーザのパスワードを設定します。

- 設定中に、最新のファームウェアを自動的にインストールする(推奨) : ■

設定が完了したら、[次へ]を選択します。

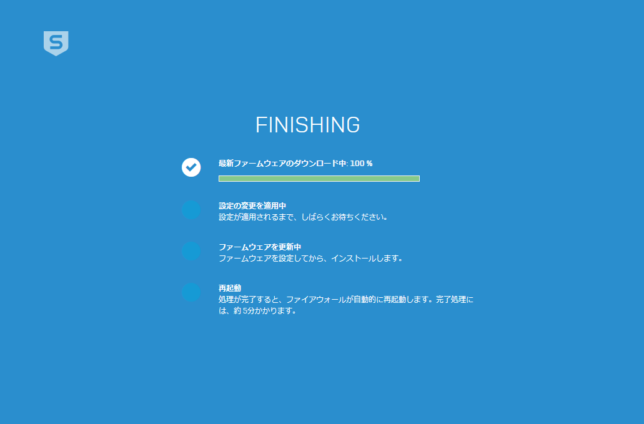

![ファームウェアの更新[必須]画面](http://tech.willserver.asia/wp-content/uploads/2022/09/sophos_setup_1663531620-644x427.webp)

[ファームウェアの更新]より、[変更]を選択します。

ファームウェアが更新されるため、待機します。

今回は、LAN内に配置しているため、自動でインターネットに接続され、更新ができましたが、Sophos XG Firewall以外にルーティングができる機器が無い場合、後から更新することができます。

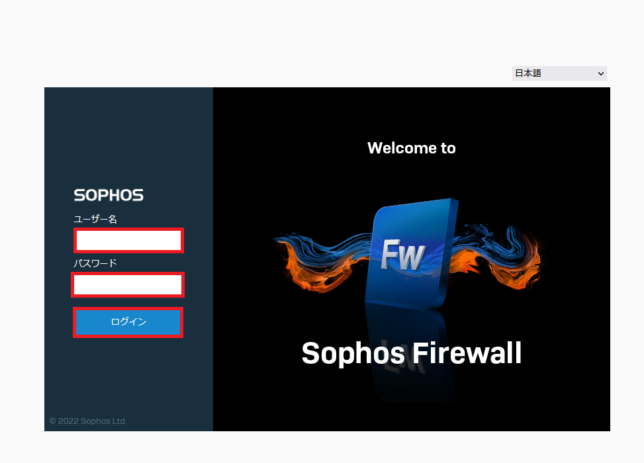

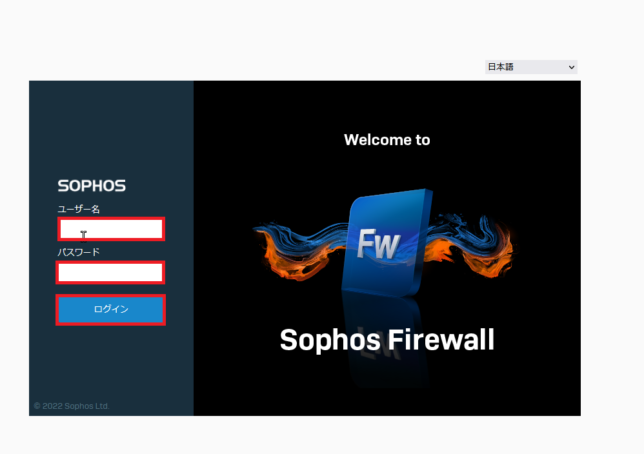

更新後、Sophos XG Firewallのログイン画面が表示されるため、[admin]と設定したパスワードを入力して、ログインします。

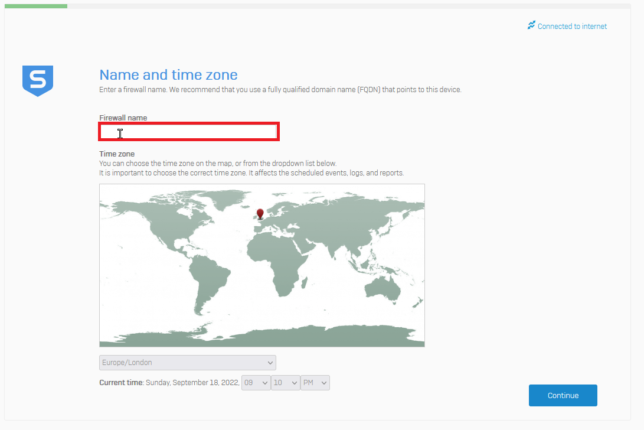

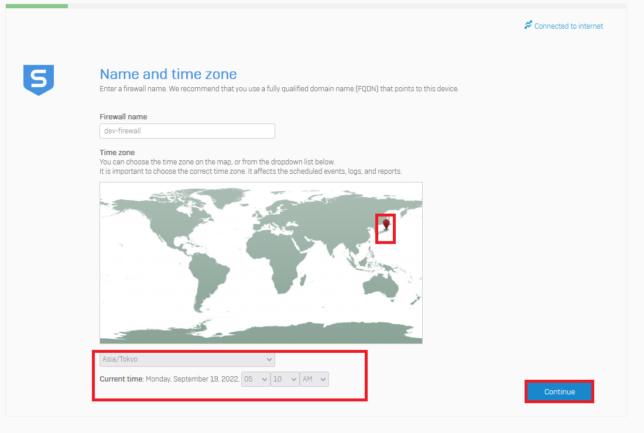

[Name and time zone]より、[Firewall name]にファイアウォールのホスト名を設定します。

[Time Zone]より、画面上の地図から、タイムゾーンを選択します。

タイムゾーンを選択すると、自動的に時刻が表示されます。

ホスト名とタイムゾーンの設定が完了したら、[Continue]を押下します。

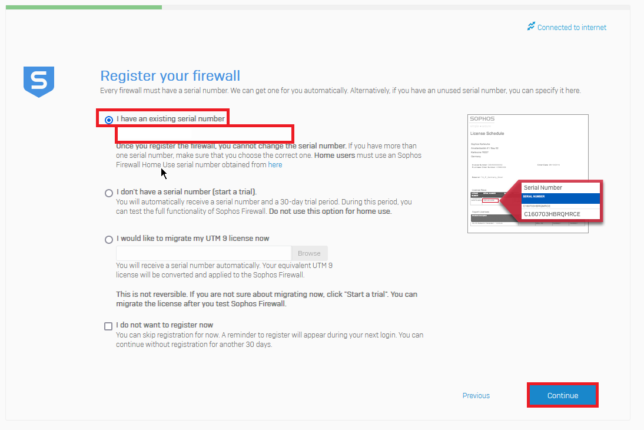

[Register your firewall]より、以下の設定を行います。

- I have an existing serial number : ●

- Once you register the firewall, you cannot change ths serial number. : メールに添付されているシリアルナンバーを設定

Home Editionの場合は一番上のメニュー以外は選択しないでください。

また、一度入力したシリアルナンバーは変更できないので、注意してください。

設定が完了したら、[Continue]を選択します。

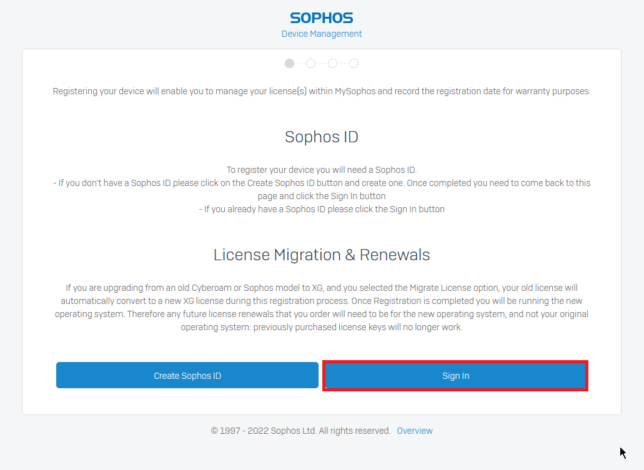

[License Migration & Renewals]より、Sophos IDでログインしてライセンス認証的なものを行います。

Sophos IDを保有していない場合は、[Create Sophos ID]を選択して作成しましょう。

今回は、Sophos IDを取得済みのため、[Sign In]を選択します。

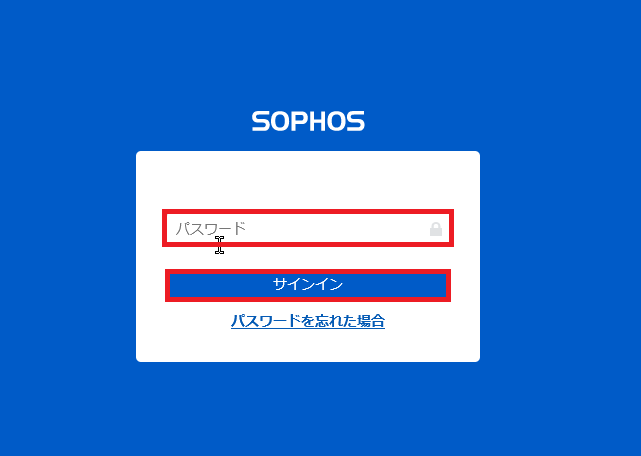

Sophos IDでサインインの画面が表示されたら、登録したメールアドレスを入力し、[Continue]を選択します。

メールアドレスに対応するパスワードを入力して、[サインイン]を選択します。

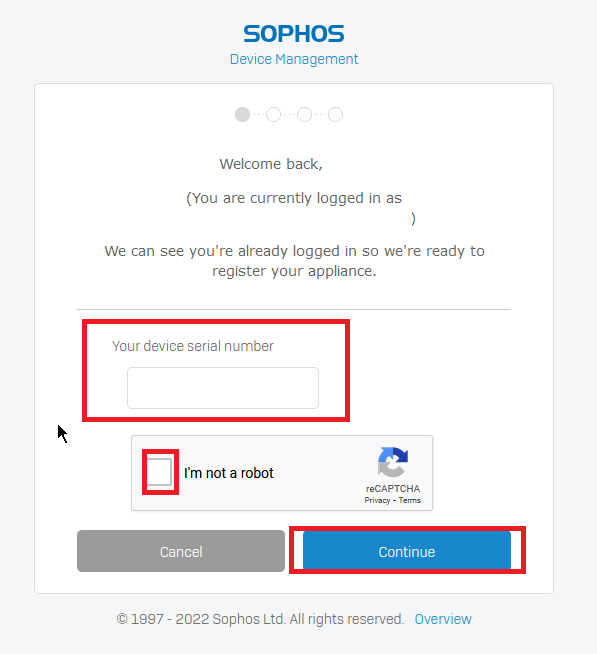

reCAPTCHAとシリアルナンバーが表示されるため、ライセンスナンバーがあっていることを確認し、reCAPTCHAの検証をし、[Continue]を選択します。

この場面では、シリアルナンバーの変更はできません。

[Device Details]よりシリアルナンバーを再度確認し、[Confirm registration]を選択します。

[Almost there!]と表示されるため、待機します。

この場面で、なかなかシリアルナンバーの登録ができずに、何度か試しました。

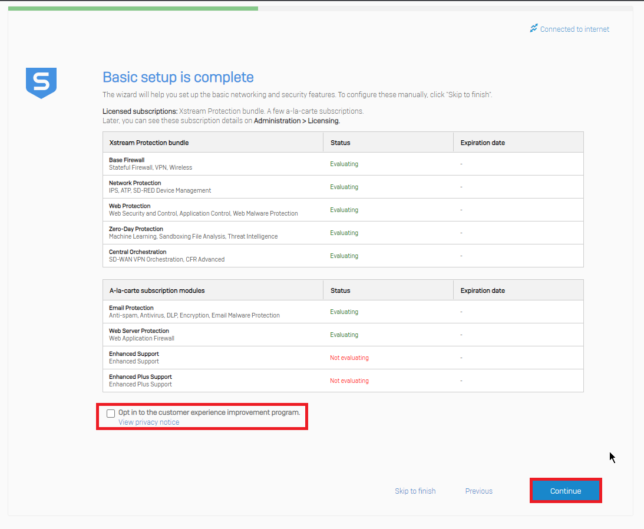

[Basic setup in complate]より、各種ライセンスのステータスが[Evaluating]となっていることを確認します。

Home Editionだと、[Enhanced Support]と、[Enhanced Plus Support]のライセンスは付属していないため、[Not Evalutng]となっています。

必要に応じて、[Opt in to the customer experience improvement program]のチェックを外し、[Continue]を選択します。

Customer Experienceは、ユーザの環境を匿名で送信する機能のため、必要に応じて選択してください。環境は検証環境のため、無効化しています。

![Network configuration [LAN]画面](http://tech.willserver.asia/wp-content/uploads/2022/09/sophos_setup_1663532244-644x408.webp)

[Network configuration]より、ポートのIPアドレスを確認します。

この部分については、Sophos XG FirewallのIP設定で設定を行っているため、設定変更は不要です。

[Enable DHCP]については、必要に応じて無効化してください。

本環境は別のDHCPサーバが存在するため、チェックを外し、無効化しています。

設定が完了したら、[Contunie]を選択します。

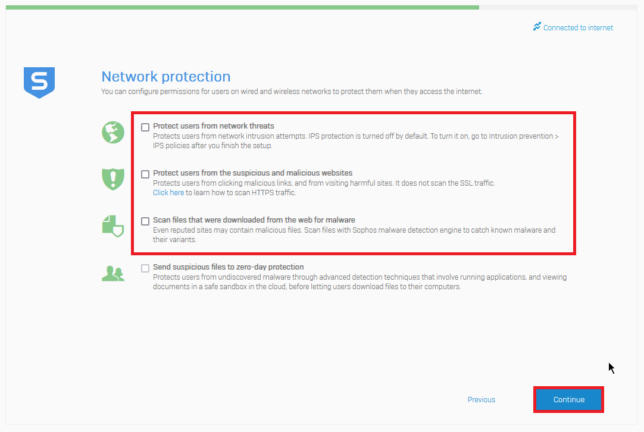

[Network protection]より、設定のアセットが用意されています。

必要に応じてチェックボックスを入れることで、推奨される設定が自動的に入ります。

今回は、以下の設定を行いました。

- Protect users from network threats : ■

- Protect users from the suspicious and malicious websites : ■

- Scan files that were downloaded from the web for malware : ■

- Send suspicious file to zero-day protection : ■

設定が完了したら、[Continue]を選択します。

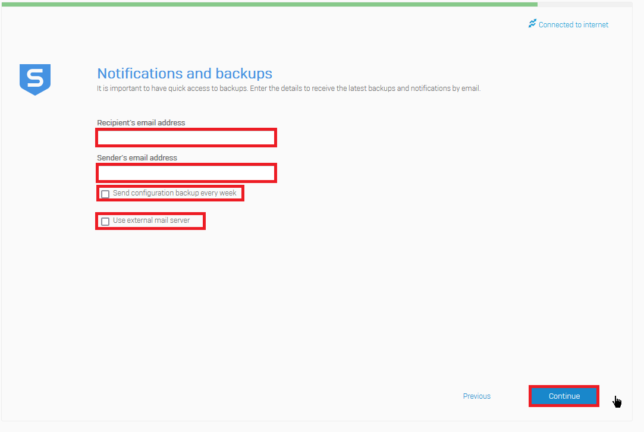

[Notifications and backups]より、メールの設定を行います。

- Recipient’s email address : 送信先のメールアドレス

- Sender’s email address : 送信元のメールアドレス

- Send configuration backup every week : □

- Use external mail server : □

メールサーバの設定を行わないと、Sophos XG Firewallに搭載されているメールサーバからメールが送信されるようです。

メールの設定についても構築後に変更可能なため、仮のアドレスを入れておいても問題ないと思います。

[Send configuration backup every week]については、コンフィグを週次でバックアップする設定をするかどうかですが、構築中のバックアップについては、不要なため後でバックアップ設定は入れます。

設定が完了したら、[Continue]を選択します。

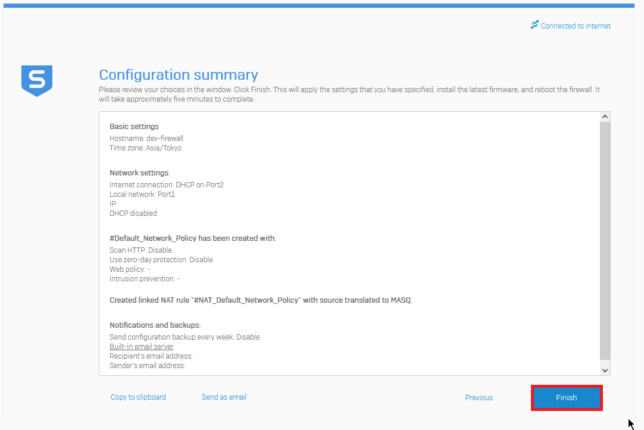

[Configuration summary]より、設定の最終確認を行い、[Finish]を選択します。

設定が完了すると、Sophos XG Firewallにログインを求められるため、ログインします。

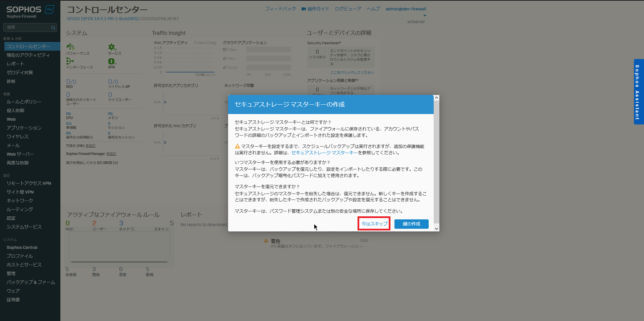

[セキュアストレージマスターキーの作成]より、[今はスキップ]を選択します。

これは、バックアップの暗号化を行うかの設定となります。

現在は定期バックアップをしていないため、構築後に有効化します。

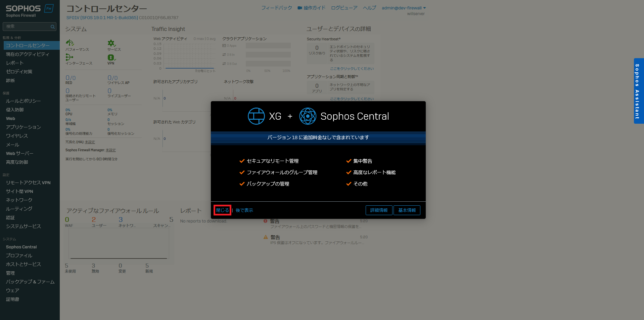

[XG + Sopsoh Central]より、[閉じる]を選択します。

設定が完了すると、コントロールセンターの画面が表示されます。

Sophos XG Firewallはこの画面から色々と設定していきます。

以上で、Sophos XG Firewallの初期設定は完了です。

まとめ

今回は、Sophos XG FirewallのHome EditionをHyper-V上にインストールするところまでを手順化しました。

WindowsやLinuxと異なり、初期設定まででかなりのボリュームとなりますが、この機能が家庭利用限定で無料で使えるのは非常に良いと思いました。

実際に物理のMini PCにインストールして運用していますが、かなり使えるものになっています。

ただ、中華製のCeleron Mini PCだとCPUとメモリが不足しているので、物理機器にインストールする場合は、そこそこのスペックが必要になってきます。(ルーティングとファイアウォールだけだったら、そこまでスペックは必要ない。)

スペックが必要になるのは、SSL/TLSインスペクションを使用する場合なので、用途によって機器選定は必要になると思います。

おまけ

本ブログではVMwareやWindows、Linuxのインストール手順等も公開しております。

インフラエンジニアとして有益な記事や無益なコンテンツも作成しておりますので、通勤時間や休憩時間、休日のスキマ時間等に合わせて読んでいただけると幸いです。

また、Youtubeで解説動画も鋭意作成中です。本ブログで記事にしているものも動画にしようと思っておりますので、よろしくお願いいたします。

コメント